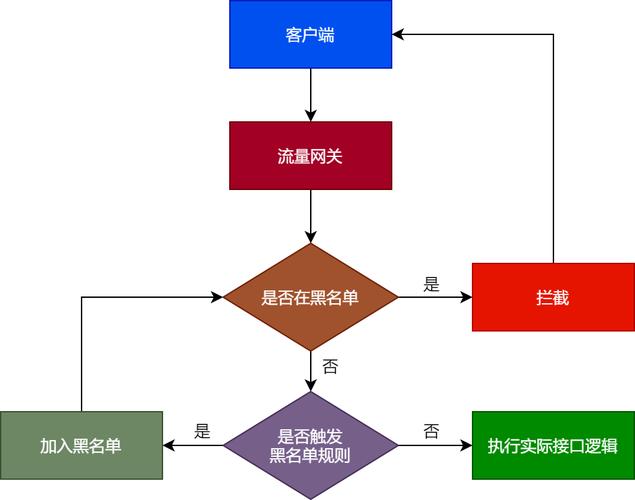

卡密系统的限流机制通过多维度策略防止恶意刷单与资源滥用: ,1. **频率限制**:对单IP、账号或设备设置请求阈值(如每分钟5次),超限后触发验证码或临时封禁; ,2. **行为分析**:基于用户操作模式(如异常高频兑换)触发风控,结合机器学习识别机器人行为; ,3. **卡密分层**:按价值或用途分级(如试用卡密低限频,高价值卡密需二次验证); ,4. **动态黑名单**:实时拦截异常IP或设备指纹,并关联历史违规数据; ,5. **资源配额**:限制单账号每日/月兑换总量,防止囤积倒卖。 ,结合异步审核、人工复核机制提升容错率,平衡安全性与用户体验。

在数字化时代,卡密(兑换码)系统广泛应用于电商、游戏、会员订阅等领域,随着业务规模扩大,系统可能面临恶意刷单、资源滥用等问题。限流机制(Rate Limiting) 是保障系统稳定性和公平性的关键手段,本文将深入探讨卡密系统的限流机制,涵盖技术原理、实现方案及最佳实践。

为什么卡密系统需要限流?

卡密系统的核心功能是生成、分发和验证兑换码,通常用于优惠券、礼品卡、软件激活码等场景,如果不加以限制,可能会遭遇以下问题:

- 恶意刷单:攻击者利用自动化脚本批量生成或兑换卡密,导致资源被耗尽。

- 资源滥用:正常用户无法公平获取卡密,影响业务体验。

- 系统崩溃:短时间内高并发请求可能导致服务器过载,甚至宕机。

限流机制 成为卡密系统的必备防护措施。

常见的限流算法

限流的核心目标是控制单位时间内的请求量,以下是几种主流算法:

(1)固定窗口限流(Fixed Window)

- 原理:在固定时间窗口(如1分钟)内,限制请求次数(如100次)。

- 优点:实现简单,适用于低并发场景。

- 缺点:存在“窗口临界问题”,例如在59秒和61秒各发100次请求,实际1秒内可能突破限制。

(2)滑动窗口限流(Sliding Window)

- 原理:基于时间滑动计算请求量,避免固定窗口的临界问题。

- 优点:更精准地控制流量,适用于高并发场景。

- 缺点:计算复杂度稍高,需存储时间戳数据。

(3)令牌桶算法(Token Bucket)

- 原理:系统以恒定速率生成令牌,请求需消耗令牌,无令牌则拒绝。

- 优点:允许突发流量(桶内有令牌时),适用于短时高并发场景。

- 缺点:需维护令牌状态,实现较复杂。

(4)漏桶算法(Leaky Bucket)

- 原理:请求以恒定速率处理,超出容量的请求被丢弃或排队。

- 优点:平滑流量,防止突发请求冲击后端。

- 缺点:无法应对短时高并发需求。

卡密系统的限流策略

针对卡密系统,限流策略需结合业务需求,常见方案包括:

(1)IP 限流

- 限制单个 IP 在单位时间内的请求次数(如 1 分钟最多 10 次)。

- 适用场景:防止自动化脚本批量刷单。

(2)用户 ID 限流

- 针对登录用户,限制其兑换或生成卡密的频率。

- 适用场景:防止同一账号恶意刷取资源。

(3)全局接口限流

- 对关键 API(如

/generate、/redeem)设置 QPS(每秒查询率)上限。 - 适用场景:保护后端服务不被突发流量击垮。

(4)动态限流(自适应限流)

- 根据系统负载(CPU、内存、数据库压力)动态调整限流阈值。

- 适用场景:云服务或弹性伸缩环境。

技术实现方案

(1)基于 Redis 的限流

Redis 凭借高性能和原子操作,成为限流的热门选择,使用 INCR 和 EXPIRE 实现固定窗口限流:

import redis

r = redis.StrictRedis()

def is_allowed(user_id, limit=10, window=60):

key = f"rate_limit:{user_id}"

current = r.incr(key)

if current == 1:

r.expire(key, window)

return current <= limit

(2)分布式限流(如 Nginx + Lua)

在高并发分布式系统中,可使用 Nginx 的 ngx_http_limit_req_module 或 OpenResty + Lua 脚本实现:

local limit_req = require "resty.limit.req"

local lim, err = limit_req.new("my_limit_store", 10, 10) -- 10 req/s

local delay, err = lim:incoming("client_ip", true)

if not delay then

if err == "rejected" then

return ngx.exit(503)

end

return ngx.exit(500)

end

(3)微服务限流(如 Spring Cloud Gateway)

在 Spring Cloud 生态中,可通过 RedisRateLimiter 实现:

spring:

cloud:

gateway:

routes:

- id: card-service

uri: http://card-service

predicates:

- Path=/api/card/**

filters:

- name: RequestRateLimiter

args:

redis-rate-limiter.replenishRate: 10

redis-rate-limiter.burstCapacity: 20

最佳实践与优化建议

(1)分层限流

- 前端限流:JS 防抖(Debounce)减少无效请求。

- 网关限流:Nginx/API Gateway 拦截高频访问。

- 业务限流:后端服务根据用户行为动态调整策略。

(2)监控与告警

- 使用 Prometheus + Grafana 监控限流情况。

- 设置异常阈值告警(如 90% 请求被限流)。

(3)降级策略

- 当限流触发时,返回友好提示(如“操作过于频繁,请稍后再试”)。

- 提供排队机制或异步处理方案。

卡密系统的限流机制是保障业务稳定性的关键,需结合 IP 限流、用户限流、动态限流 等多种策略,并采用 Redis、Nginx、微服务组件 等技术实现,合理的限流不仅能防止资源滥用,还能提升用户体验,是每个高并发系统不可或缺的一环。

你的卡密系统是否遭遇过刷单攻击?欢迎在评论区分享你的解决方案! 🚀

本文链接:https://www.ncwmj.com/news/628.html